14. Seguridad Básica de Red¶

14.1. ¿De qué va este tema?¶

Una vez que tenemos claro como funciona una red TCP/IP (Internet) y algunos servicios de forma básica y sencilla podemos revisar algunos aspectos de seguridad de red.

Aunque la seguridad informática es algo muy amplio y complejo vamos a introducir algunos aspectos centrados en redes. Se profundiza un poco más en un módulo específico en segundo (SAD ) y en los cursos de especialización (Ciberseguridade )

Pero no te pierdas mucho, la idea aquí es:

Comenzar a pensar en hacer nuestra red cada vez más segura (es un proceso continuo) …

… sin hacerle la vida imposible al usuario (la red más segura es la que no se usa).

14.2. Clases¶

Son 30 sesiones de clase

14.2.1. Conceptos Básicos¶

La seguridad informática (y la humana):

Es cuestión de equilibrio: usabilidad vs seguridad

100% no existe (y si te lo aseguran mienten)

Implica una relación coste / beneficio. Lo que consigo, por lo que me cuesta.

Es muy compleja. Intervienen muchos elementos

Depende del eslabón más débil (no del más fuerte)

El eslabón más débil (casi) siempre es la persona

Es (la gran parte de las veces) irracional (y es una emoción primaria)

Implica un gran conocimiento técnico (y humano) de cada elemento)

Mejor es la transparente (la tienes, pero ni te enteras)

No puede ser a costa de la privacidad (y es un equilibrio complejo)

Los sistemas AAA :

Autenticación

Autorización

Auditoría

Los principios CID :

Confidencialidad

Integridad

Disponibilidad (y no repudio)

Actividad. Glosario Seguridad Informática

Puedes revisar el Glosario de términos de ciberseguridad del INCIBE. Muy completo (más de 80 páginas) y divulgativo.

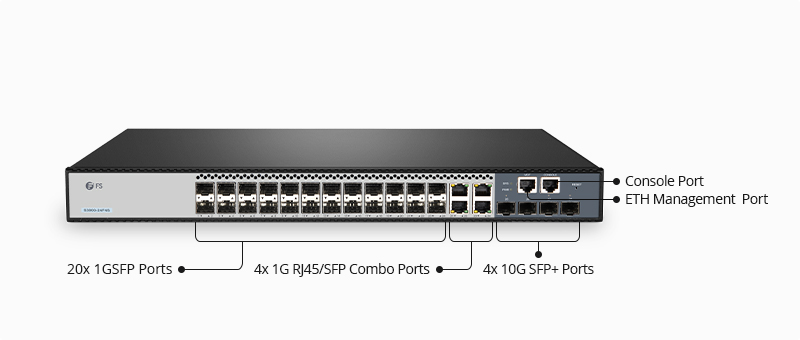

14.2.2. Seguridad en los Switches¶

Seguridad en el Acceso:

Permisos y privilegios (enable)

Seguridad en el Acceso Físico:

¿Qué puerto de conexión al hardware utilizo?

¿Cómo es el acceso físico a los puertos?

Seguridad en el Acceso Lógico: ¿ cómo accedo al SO ? (show line)

En Local (console): Directamente conectado (con privilegios o no).

En Remoto (vía IP o conexión telefónica)

En consola remota (tty/vty): sólo L3 en VLAN de gestión

Vía navegador web integrado

Protección de los puertos de acceso

Activarlos / Desactivarlos (shutdown)

Seguridad en el Puerto (port_security) :

Activar / Desactivar

Configura el «aprendizaje» de las MAC (estático | sticky | limitado)

Configurar el nivel de alerta (protect | restrict | shutdown)

Revisión de las Tablas ARP (problema ARP poisoning)

Configuración Enlaces Troncales VLAN

Imitando la seguridad intrínseca de una subred (sólo los equipos en la red local se comunican)

Puedo configurar las VLAN que pueden acceder a un enlace troncal (por ejemplo)

Actividad. Seguridad en los Switches

Retomando Ejercicios VLAN (Ejercicio 2) añade ciertas políticas de seguridad (por ejemplo sobre el Switch 1):

¿Cuantas líneas de conexión tiene? Ojo, no confundir con los puertos.

Crea contraseña (consola) para conectarte en consola y contraseña root para el usuario privilegiado.

Permite el lógin solo por la consola local y 2 de las remotas

En el puerto Fa/2, configura un límite de 4 equipos máximo con posiblidad de conexión

En el puerto Fa/4 sólo puede conectarse un equipo con MAC 2020.0090.9090

En caso de violación en el puerto Fa/4, el equipo debe apagarse

Deshabilita los puertos donde no hay ningún equipo conectado

Añade un control sobre el enlace troncal. Sólo podrán verse, entre los switches, los equipos de la VLAN10 (no los de la 20 y la 30).

14.2.3. Seguridad en el Acceso Remoto (ssh)¶

En cualquier equipo accesible de forma remota

-

Añadir servicio ssh (y parámetros generales)

Definir usuarios

Asignar ssh a las consolas

Acceso a un router

Igual que un switch

Pero tiene más funcionalidad (activo valioso) y está más expuesto (mayor área de ataque)

Acceso remoto vía consolas vty (telnet y ssh)

Actividad. Activar servicio SSH en un router (con Cisco IOS)

Activa el servicio SSH en un router de ejemplo y haz una prueba de conexión.

14.2.4. Listas ACL Básicas¶

Concepto de Firewall (filtrando paquetes IP en un router)

Se puede implementar de diferentes maneras (y en diferentes capas de red)

Define una seguridad perimetral (o con niveles de protección diferentes):

dentro: origen seguro

fuera: origen peligroso

Listas de Control de Acceso ( ACLs )

Regla (allow/deny) para …

… filtrar el acceso a un recurso (objeto) …

… según unas reglas (in/out)

Tipos (en Cisco IOS):

ACL Básicas: sólo a nivel L3 (direcciones ip)

ACL Extendidas (ACE): a nivel L3 y L4 (puertos y protocolos)

Listas ACL Básicas (standard):

Controlan (permit/deny) hacia o desde la red

Funcionan en capa 3 (red) revisando la cabecera IP

Configuración ACLs en Cisco IOS :

Creación de la lista de acceso. Mejor con nombre (ip access-list standard NAME)

Se van creando las reglas de filtrado (permit/deny + wildcard)

Ideal incluir alguna descripción y/o comentario (remark)

Eliminación de la lista de acceso (no access-list ACL_ID …)

Mostrar las ACL creadas (show access-list)

Aplicar la ACL a la interfaz (access-group) según el sentido del tráfico (in / out)

Actividad. Ejercicio de ACLs Básicas (estándar)

Retomando Ejercicios VLAN (Práctica Final) añade ciertas políticas de seguridad en el router:

Los equipos de la VLAN 10 no podrán conectarse a los de la VLAN 20

Uno de los equipos de la VLAN 30 sólo podrá conectarse a los equipos de su red

Y sólo uno de los equipos podrá conectarse al router para administrarlo vía ssh

14.2.5. Listas ACL Extendidas (ACE)¶

Funcionalidad ACL + Capa 4 (puertos) + Capa Aplicación (por protocolos)

Revisan el origen, el destino y/o protocolo y/o puertos

-

Crear la lista

Definir los Objetivos: ip origen, destino, puertos y protocolos

Añadir una entrada por cada objetivo

Asignar la interfaz y el sentido

Comprobar.

Documentación Oficial: Configuring IP Access Lists

Actividad. Práctica Final ACLs

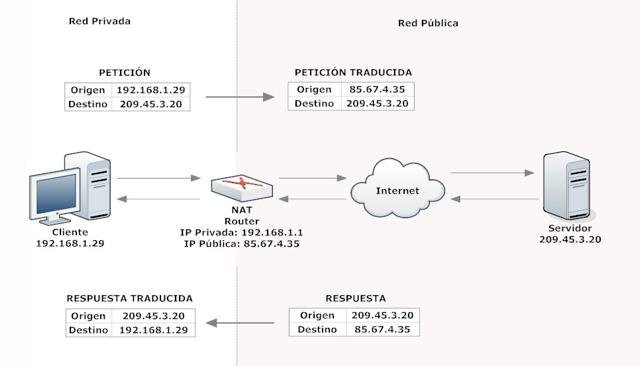

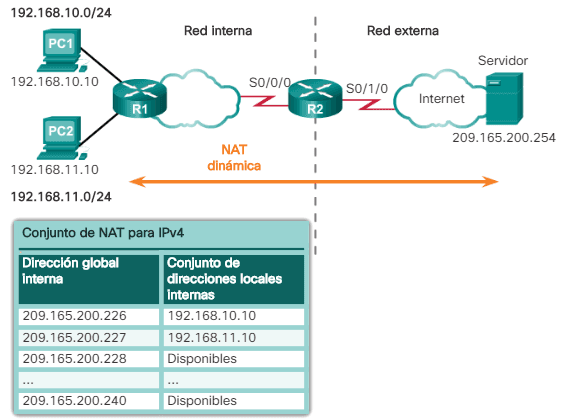

14.2.6. Traducción de Direcciones (NAT)¶

¿Qué es y como funciona ?

Traducir en tiempo real:

Direccionamiento Privado (LAN). No enrutable en Internet

Direcconamiento Público (WAN). Válido para ofrecer servicios a Internet

Esquemas de Traducción (dentro -> fuera)

Actividad. Repasar Conceptos

Repasa los conceptos vistos para entenderlos bien antes de realizar la configuración.

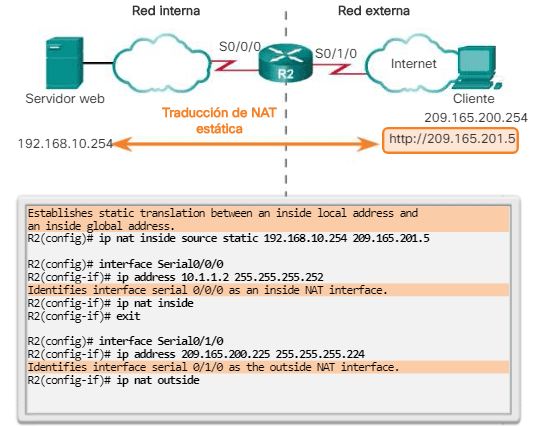

14.2.7. Configuración de NAT (Cisco IOS)¶

¿Qué es CG-NAT? Una especie de NAT Intermedio (no tengo interfaz pública pero añade una traducción extra)

Actividad. Crear NAT en un router

Sobre una simulación cualquiera:

Los equipos de la red privada acceden a Internet con una única dirección ip pública

Puedes jugar a poner SNAT o Dynamic NAT, pero mejor usa directamente PAT (con una sóla dirección pública).

14.2.8. Reenvío de Puertos¶

Esquema de Traducción (fuera -> dentro):

Con NAT estática: es directo

Habitual sobre PAT sobre puertos públicos (se inicia la conexión fuera de la red privada). Se llama DNAT (D de Destination, no de Dynamic, son dos tipos diferentes).

Traducción ip publica:puerto público <–> ip privada:puerto privado (redirección de puertos)

Configuración de Reenvío de Puertos

Actividad. Añade un servicio público desde tu red privada.

Sobre una simulación cualquiera:

Los equipos de la red privada acceden a Internet con una única dirección ip pública

La red privada tiene un servidor HTTP que puede ser visto desde fuera (Internet).

14.2.9. Enlaces WAN¶

-

Conexiones WAN

Dispositivos WAN (p.ej módem ADSL, o módem Cable)

Protocolos y Estándares

Los servicios (o acceso público) tiene implicaciones importantes en seguridad (si hay acceso desde el exterior).

Los enlaces WAN no son imprescindibles (en el contexto de este módulo) pero puedes añadirlos y aprender a usar el concepto Cloud PT en Packet Tracert:

Conectas tu red a Internet (Cloud)

Conectas los interfaces (de uno a otro)

Asignas direccionamiento IP y haces las pruebas

Dos ejemplos:

Usando xDSL

Usando Frame Relay

Actividad. Conecta varias redes, usando enlaces WAN a Internet

Sobre una simulación cualquiera:

En vez de conectar los routers directamente, los conectas a un elemento Cloud

Puedes usar diferentes tecnologías (Cable, DSL o FrameRelay)

14.2.10. Práctica Final NAT¶

Actividad. Práctica Final